Peter Gutman Methode

Bei der Peter Gutman Methode handelt es sich um eine sehr sichere Methode zum Löschen von Daten auf magnetischen Datenträgern. Dabei werden die Daten insgesamt 35-mal in folgender Reihenfolge 4x Random, 0x55, 0xAA, 0x92, 0x49, 0x24, 0x00, 0x11, 0x22, 0x33, 0x44, 0x55, 0x66, 0x77, 0x88, 0x99, 0xAA, 0xBB, 0xAA, 0xCC, 0xDD, 0xEE, 0xFF0x92, 0x49, 0x24, 4x Random überschrieben. Diese Methode findet bei der Software von abylonsoft als Shredder-Level 5 Anwendung.

Ausführliche Informationen zur Peter Gutman Methode!

siehe auch: Shreddern Shredder Level DOD-Method

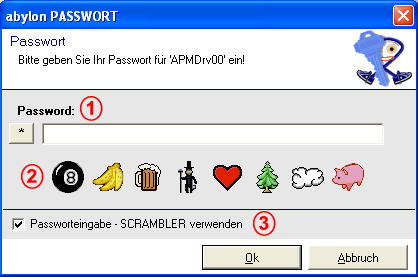

Die Anti-Keylogger Funktion Passwortscrambler

Die Anti-Keylogger Funktion Passwortscrambler